Adobe Publie des Mises à Jour Urgentes pour Corriger une Vulnérabilité Critique dans ColdFusion

Adobe a récemment publié des mises à jour urgentes pour corriger une vulnérabilité de haute gravité dans ColdFusion, une plateforme utilisée pour créer des applications web et des API. Cette vulnérabilité, identifiée sous le code CVE-2024-53961, est une faille de traversée de chemin qui pourrait permettre à des attaquants d’accéder à des fichiers sensibles ou même de remplacer des fichiers système critiques.

Gravité et Impact

Cette faille a été classée avec un score de gravité de 7.4 (élevé), ce qui indique un risque potentiel important. Selon la Common Weakness Enumeration (CWE), cette vulnérabilité pourrait permettre aux attaquants de créer ou d'écraser des fichiers importants, y compris des bibliothèques système ou des programmes nécessaires au fonctionnement de l'application.

Les attaquants pourraient ainsi :

- Accéder à des fichiers en dehors des répertoires restreints

- Exfiltrer des informations sensibles

- Manipuler des données système

Preuve de Concept Disponible

La vulnérabilité est particulièrement préoccupante car un code de preuve de concept (PoC) est déjà en circulation. Comme l’a rapporté BleepingComputer, le code PoC pourrait permettre des lectures arbitraires du système de fichiers, ce qui augmente le risque d'exploitation réelle.

Adobe a reconnu l'existence de ce PoC dans son avis de sécurité, en attribuant à la vulnérabilité une classification de priorité 1, ce qui indique une forte probabilité que cette faille soit exploitée dans la nature, notamment en raison de l’existence de code d’exploitation.

Urgence de la Mise à Jour

Adobe a demandé à tous les utilisateurs d’appliquer les correctifs immédiatement—idéalement dans un délai de 72 heures. Les mises à jour suivantes sont disponibles :

- ColdFusion 2021 : Mise à jour 18

- ColdFusion 2023 : Mise à jour 12

Bien qu’il n’y ait pas de preuve confirmée d’exploitation active, la présence d’un PoC signifie que des cybercriminels pourraient facilement cibler les systèmes vulnérables. Selon l’Agence de cybersécurité et d’infrastructure (CISA), cette vulnérabilité n'a pas encore été ajoutée au catalogue des vulnérabilités exploitées connues (KEV), ce qui signifie qu’elle n’a pas encore été largement exploitée—du moins pas encore.

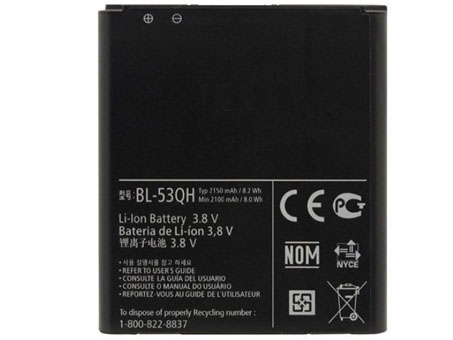

>>> 10N-1200SCK pour Sanyo 10N-1200SCK 10N1200SCK

La disponibilité d’un PoC fonctionnel signifie que les attaquants pourraient exploiter rapidement cette vulnérabilité dans les organisations qui n’ont pas appliqué les mises à jour. Les cybercriminels ciblent souvent les vulnérabilités connues, sachant que de nombreuses organisations retardent la mise en œuvre des correctifs ou ne parviennent pas à suivre les mises à jour. Il est donc crucial d’appliquer ce patch pour se protéger contre une exploitation potentielle.

En conclusion, l’appel urgent d’Adobe à mettre à jour ColdFusion souligne les risques potentiels associés à cette vulnérabilité. Les organisations utilisant les versions affectées de ColdFusion doivent accorder une priorité élevée aux mises à jour pour éviter toute violation de sécurité.